Unser Magility CEO, Dr. Michael Müller, hat mit seinem Vortrag “Cyber Security – Bedrohung oder Business?” bei der Informationsveranstaltung “Effektive Cybersecurity – Im Gespräch mit Experten”, gemeinsam mit den beiden anderen Referenten, Herrn Christoph Nold von der IHK-Bezirkskammer Esslingen-Nürtingen und Marc Schwarz von der smartSEC GmbH aus Wernau, die Teilnehmer wachgerüttelt. Auch Dino Munk, Geschäftsführer der Cyber Security GmbH war vor Ort, um den Teilnehmern in anschließenden Gesprächen Rede und Antwort zur Cyber Sicherheit in Unternehmen zu stehen.

Die Veranstaltung wurde von Frau Dr. Natalie Pfau-Weller, Mitglied der CDU-Fraktion im baden-württembergischen Landtag, organisiert; Veranstaltungsort war das Kompetenzzentrum der Firma Heinrich Feeß GmbH & Co. KG in Kirchheim unter Teck. Frau Dr. Pfau-Weller eröffnete die Veranstaltung und betonte, dass das Thema Cybersicherheit angesichts der vermehrten Cyberangriffe sowohl in der CDU als auch im Landtag zunehmend an Bedeutung gewinne.

Cyber Angriff auf die IHK und die “Lessons learned”

Den Anfang machte Christoph Nold von der IHK Bezirkskammer, der von dem Hackerangriff auf die IHK im Jahr 2022 berichtete und auch seine “Lessons learned” mit den Teilnehmern teilte.

Die IHK-Gesellschaft für Informationsverarbeitung (IHK-GfI) hatte am 3. August 2022 ein auffälliges Verhalten in ihren IT-Systemen festgestellt und reagierte sofort. Experten des IHK Cyber Emergency Response Teams (IHK-CERT) der IHK-GfI untersuchten den Vorfall gemeinsam mit externen IT-Sicherheitsexperten. Aus Sicherheitsgründen wurde kurzfristig entschieden, die Verbindung aller Industrie- und Handelskammern zum Internet zu trennen, um den Angreifern den Zugriff auf die Systeme zu verwehren und weitere Angriffe zu unterbinden, insbesondere den Diebstahl oder die Verschlüsselung von Daten. Zwar hatte dies zur Folge, dass die IHK-Website offline ging und die Mitarbeitenden weder telefonisch noch per E-Mail erreichbar waren. Die Industrie- und Handelskammer Bodensee-Oberschwaben konnte aber dank diesem entschlossenen Handeln größeren Schaden an ihren IT-Systemen verhindern.

Die Ergebnisse der IT-Forensik zeigten, dass der Angriff von langer Hand vorbereitet wurde und die eingesetzten Manipulationswerkzeuge der Hacker hochentwickelt waren. Die Hacker nutzten eine Software-Sicherheitslücke eines Wissensmanagementsystems, das bei der IHK im Einsatz war: Durch einen unvorsichtigen Mitarbeiter, der das identische Passwort des Wissensmanagementsystems für den Login in das interne Netzwerk benutzte, konnten die Hacker den Hauptadmin des IHK Netzwerks übernehmen und die Cyber Sicherheit der IHK war stark gefährdet.

Cybersicherheit gefährdet durch Unachtsamkeit der Mitarbeiter?

An diesem Beispiel wird schnell deutlich: Als Einfallstor der Hacker dient oft die Unachtsamkeit eines Mitarbeiters. Daher sollte das Risikobewusstsein der Mitarbeiter bei jeder Cyber Sicherheits-Maßnahme im Mittelpunkt stehen.

Hacks aus der Region

Für Nold ist klar: Es ist nicht die Frage, ob ein Unternehmen, eine öffentliche oder lokale Verwaltung gehackt wird, es ist nur die Frage, wann das passiert. Der Referent führte Beispiele aus dem Landkreis Esslingen an:

- Hack auf Metabo: Die Angreifer drangen in die IT-Systeme des Unternehmens ein und stahlen Daten, darunter Kundendaten, Geschäftsgeheimnisse und geistiges Eigentum. Der Angriff führte zu erheblichen Produktionsausfällen und Umsatzeinbußen für Metabo. Auch nicht zu vernachlässigen ist der Reputationsschaden, der durch einen solchen Angriff entsteht. Es kann lange dauern, bis ein gehacktes Unternehmen in der Öffentlichkeit wieder das Image eines zuverlässigen Unternehmens erlangt.

- Hackerangriff auf die Messe Stuttgart: Am 3. September 2019 wurde die Messe Stuttgart Opfer eines Hackerangriffs. Wieder verschafften sich die Angreifer Zugang zu den IT-Systemen und erbeuteten sensible Daten. Der Angriff führte zu erheblichen Betriebsstörungen und Umsatzeinbußen für die Messe. Die Messe musste ihre IT-Systeme ausschalten , um die Verbreitung der Ransomware zu verhindern. Auch Aussteller waren betroffen. Der Angriff beschädigte das Image der Messe als zuverlässiger Veranstaltungsort, und als Folge mussten einige Veranstaltungen abgesagt werden.

- Schwerer Hackerangriff auf die Pilz GmbH: Am 13. Oktober 2019 wurde der schwäbische Automatisierungs- und Sicherheitsspezialist Pilz GmbH & Co. KG Opfer eines schweren Hackerangriffs. Die Angreifer raubten aus den IT-Systemen des Unternehmens in erheblichem Umfang vertrauliche Daten. Der Angriff führte zu erheblichen Produktionsausfällen und Umsatzeinbußen in Millionenhöhe. Der Hackerangriff auf Pilz hat gezeigt, dass auch Unternehmen mit einem starken Fokus auf IT-Sicherheit nicht vor Cyberangriffen gefeit sind. Unternehmen sollten ihre IT-Sicherheitssysteme ständig auf dem neuesten Stand halten und sich regelmäßig auf Cyberangriffe vorbereiten, um das Risiko eines erfolgreichen Angriffs zu verringern.

- Hackerangriff auf die Eberspächer Group: Am 24. Oktober 2021 wurde die Eberspächer Gruppe Opfer eines gezielten Hackerangriffs, der Teile ihrer IT-Infrastruktur beeinträchtigte. Das Unternehmen reagierte umgehend auf verdächtige Aktivitäten, schaltete Netzwerke und Server ab und erstattete Anzeige. Der Angriff betraf Server weltweit und verschlüsselte einen Teil der Daten mithilfe von Ransomware. Trotz der Herausforderungen, darunter die weltweit unzureichende Verfügbarkeit von Elektronik-Bauteilen, hat Eberspächer den Fokus auf die Kundenzufriedenheit gelegt und die Lieferfähigkeit aufrechterhalten. Die Wiederinbetriebnahme der IT-Infrastruktur erfolgte schrittweise nach gründlicher Prüfung und Datensäuberung, wobei Teile des Netzwerks sicherer wiederhergestellt wurden, als sie es zuvor waren.

Christoph Nold verwies weiter auf Untersuchungen von Statista, aus denen klar hervorgeht, dass sich die Schadenssummen, die durch Cyber Angriffe derzeit entstehen auf Rekordniveau befinden, trotz der Stagnation der Fallzahlen von Cyberangriffen.

Nold erwähnte auch ein Ergebnis aus der letzten DIHK-Umfrage zum Thema Digitalisierung: In kleineren Unternehmen existieren meist keine Notfallpläne für den Fall eines Cyberangriffs. Das sieht Christoph Nold sehr kritisch, denn gerade für die kleinen Unternehmen kann ein solcher Angriff das Aus bedeuten. Große Unternehmen sorgen meist vor, so gut sie es können.

Die Lessons Learned bei der IHK

Nach dem Cyberangriff auf die IHK wurden entscheidende Schritte unternommen, um mit der Situation umzugehen:

- Isolierung der Systeme: Um den Angriff einzudämmen und Schäden zu begrenzen, wurden alle Software-Systeme vorübergehend heruntergefahren.

- Hinzuziehen externer Experten: Externe Dienstleister, Forensik-Experten und das Landeskriminalamt (LKA) wurden in den Prozess einbezogen, um den Vorfall zu analysieren und die Täter zu identifizieren.

- Wiederherstellung der Kommunikation: Da die Telefonie ebenfalls von internetgestützten Systemen abhing und durch das Herunterfahren beeinträchtigt wurde, mussten alternative Kommunikationswege schnell aufgebaut werden, um die interne und externe Kommunikation wiederherzustellen.

- Wiederherstellung der Arbeitsfähigkeit: Die Arbeitsfähigkeit des Unternehmens war beeinträchtigt, daher war es entscheidend, die betroffenen Prozesse und Dienstleistungen rasch wiederherzustellen.

- Prüfung von Schadsoftware und Neuaufbau der IT-Infrastruktur: Um zukünftige Angriffe zu verhindern, wurden die IT-Systeme auf Schadsoftware überprüft und gegebenenfalls gesäubert. Zusätzlich wurde die IT-Infrastruktur neu aufgebaut und verstärkt, um zukünftige Sicherheitsrisiken zu minimieren.

Diese Maßnahmen verdeutlichen die Notwendigkeit der schnellen und koordinierten Reaktion auf Cyberangriffe, um Schäden zu begrenzen und die Sicherheit der betroffenen Organisation wiederherzustellen.

Was hat die IHK nach dem Angriff verändert?

Die IHK hat ihre Sicherheitsmaßnahmen verstärkt:

- Die IHK erlaubt nur noch den Einsatz von eigenen USB-Sticks. Fremde USB-Sticks sind nicht mehr zulässig.

- Die IHK lässt regelmäßig Phishing-Mails von externen Dienstleistern versenden, um die Aufmerksamkeit der Mitarbeiter zu testen. Die Ergebnisse der letzten Auswertung sind erschreckend: Von 500 Mitarbeitern klicken immer noch circa 50 auf die Phishing-Mails, obwohl die IHK bereits einen Cyber-Angriff auf die IT-Systeme erlitten hat. Hier sieht die IHK noch internen Handlungsbedarf.

- Um die Mitarbeiter und auch externe interessierte Unternehmen weiter zu sensibilisieren, bietet die IHK ein virtuelles IT-Sicherheitsfrühstück an. Das Sicherheitsfrühstück widmet sich in Form einer Webinarreihe den fortwährend wichtigen Themen der IT- und Cyber Sicherheit und bietet Unternehmen fundierte Einblicke in die Grundlagen der Cyber Sicherheit sowie wertvolle praktische Ratschläge mit dem Ziel, die digitale Sicherheit zu stärken und Herausforderungen bei der Umsetzung von Sicherheitsmaßnahmen zu meistern.

- Die IHK verweist ihre Mitarbeiter auf die Angebote des Landes Baden-Württemberg. Das Land Baden-Württemberg macht Angebote zur Förderung der Cyber Sicherheit in Unternehmen und Organisationen. Diese Angebote richten sich an Privatpersonen und Unternehmen aller Größenordnungen und Branchen. Die Angebote sollen die Menschen, Unternehmen und Organisationen dabei unterstützen, sich vor Cyberangriffen zu schützen.

Cyber Security Bedrohung oder Business?

Dr. Michael Müller übernahm nach einer kurzen, von Dr. Natalie Pfau-Weller moderierten Fragerunde das Wort und stieg mit der Frage ein, wer denn vom Cyberangriff auf die Deutsche Bundeswehr in den letzten Tagen mitbekommen habe.

Nachdem dies bei keinem Veranstaltungsteilnehmer der Fall war, erläuterte Dr. Müller, dass beim jüngsten Cyberangriff auf die Bundeswehr 2023 die IT-Systeme der Bundeswehr durch den Einsatz von Ransomware verschlüsselt wurden. Die Bundeswehr hat den Angriff abgewehrt und konnte die IT-Systeme wiederherstellen, und sie hat die Cyberangriffe als ernste Bedrohung für ihre Sicherheit und Handlungsfähigkeit eingestuft und eine Reihe von Maßnahmen ergriffen, um sich besser vor solchen Angriffen zu schützen. In den Massenmedien muss man nach diesen, eigentlich höchst wichtigen Informationen, ganz genau suchen. Auf den Titelseiten stehen Sie nicht!

Dr. Michael Müller und Cyber Sicherheit

Dr. Michael Müller ist geschäftsführender Gesellschafter und Gründer der Magility GmbH, einer Unternehmensberatung mit Sitz in Wendlingen am Neckar, im aufstrebenden Neckarspinnerei Quartier. Er hat über 30 Jahre Erfahrung in der Automobil- und Mobilitätsindustrie. Sein fachlicher Schwerpunkt ist das Design von digitalen und internationalen Geschäftsmodellen und deren operative Umsetzung. 2022 ging die Magility Cyber Security GmbH (MCS) als Ausgründung der Magility GmbH an den Start. Dr. Michael Müller hatte zuvor über die Magility GmbH schon jahrelang Cyber Security Projekte mit Fokus auf die Automobilindustrie betreut. Mit der MCS und dem Geschäftsführer und Mitgesellschafter Dino Munk ist dieses wichtige Thema von einem Magility-Geschäftsbereich in den Mittelpunkt einer ganzen Organisation gerückt. Die MCS ist heute Beratungspartner für die Umsetzung holistischer Cyber Security Strategien für die Gesamtorganisation von Unternehmen im Geltungsbereich der UNECE. Die Fachexperten für Automotive Cyber Security entwickeln für Unternehmen ein ganzheitliches und regelkonformes Cyber Security Management System entlang der gesamten Supply Chain. Dabei stellt die MCS mit Ihrem Cyber Security Ecosystem sicher, dass auch die angrenzenden Bereiche und Schnittstellen zu IT-Security, OT-Security und Privacy mit validiert und in der Cyber Sicherheits-Gesamtstrategie optimal neben der Produkt-Cyber Security integriert werden.

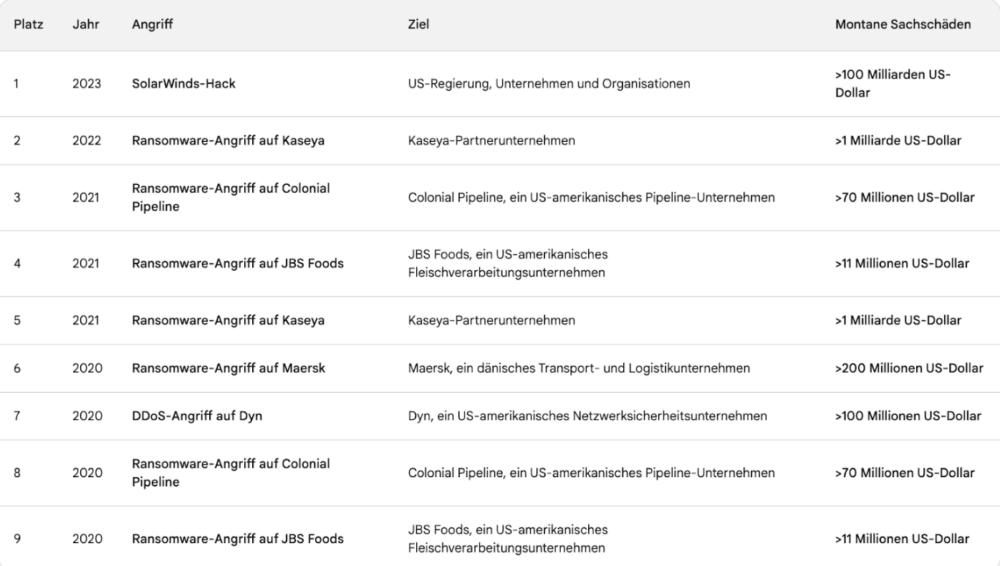

Die größten Cyberangriffe der letzten Jahre

Dr. Michael Müller zeigte die 9 größten Cyber Angriffe der letzten 3 Jahre auf und verdeutlichte, welche immensen Schäden den betroffenen Unternehmen nicht nur monetär durch diese Angriffe entstanden sind.

Auch fasste er die 9 größten Angriffe im militärischen Umfeld alleine aus dem Jahr 2023 zusammen

- 2023-02-25: Cyberangriff auf die ukrainische Militärführung im Vorfeld des russischen Einmarsches. Der Angriff führte zu einem Ausfall der Kommunikation und des Informationsflusses in der ukrainischen Armee.

- 2023-03-08: Cyberangriff auf das US-Verteidigungsministerium. Der Angriff führte zu einem Ausfall der Website des Ministeriums und zur Beschädigung von Daten.

- 2023-04-20: Cyberangriff auf die NATO-Kommandozentrale in Brüssel. Der Angriff führte zu einem Ausfall der Kommunikationssysteme der Kommandozentrale.

- 2023-05-20: Cyberangriff auf die chinesische Marine. Der Angriff führte zu einem Ausfall der Navigationssysteme der Marine.

- 2023-06-20: Cyberangriff auf die israelische Luftwaffe. Der Angriff führte zu einem Ausfall der Flugabwehrsysteme der Luftwaffe.

- 2023-07-20: Cyberangriff auf die russische Armee. Der Angriff führte zu einem Ausfall der Radarsysteme der Armee.

- 2023-08-20: Cyberangriff auf die britische Armee. Der Angriff führte zu einem Ausfall der Kommunikationssysteme der Armee.

- 2023-09-20: Cyberangriff auf die französische Armee. Der Angriff führte zu einem Ausfall der Waffensysteme der Armee.

- 2023-10-20: Cyberangriff auf die deutsche Armee. Der Angriff führte zu einem Ausfall der Logistiksysteme der Armee

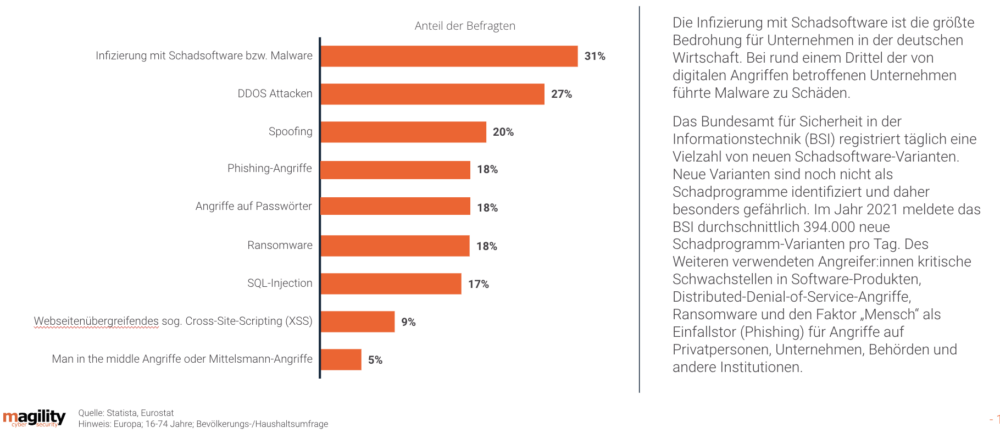

Er machte dadurch für alle Teilnehmer deutlich sichtbar, um welche Tragweite es sich bei Angriffen von Cyber-Kriminellen handelt und wie wichtig das Thema der Cyber Security Vorsorge ist. Weiter führt Dr. Müller aus, wie die Unternehmen in den meisten Fällen von den Cyber-Kriminellen attackiert werden.

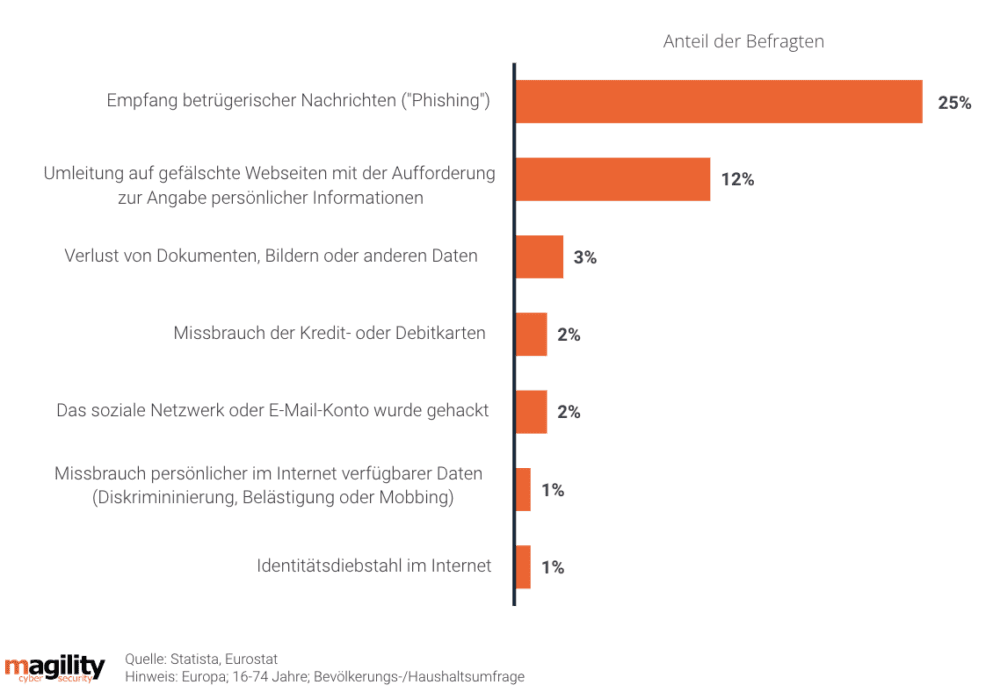

Auf Platz 1 der Sicherheitsvorfälle bei der privaten Internetnutzung in Europa liegt der Empfang betrügerischer Nachrichten („Phishing“). Cyber-Kriminelle versuchen immer mehr Menschen zu manipulieren und auf diese Weise Schadsoftware zu installieren oder an sensible Daten heranzukommen. Diese als Social-Engineering bezeichneten Angriffe dienen oft als Grundlage für weitere Attacken. Mit dem sogenannten Phishing wird versucht, an vertrauliche Daten wie Kennwörter und persönliche Informationen zu gelangen.

Wenn erst einmal der Diebstahl von vertraulichen Zugangsdaten gelungen ist, wird das gesamte System weiter infiltriert und gegebenenfalls zusätzliche Backdoors zum Klau sensibler Daten eingebaut.

Bereits im Jahr 2019 erhielten rund ein Viertel der Befragten in Europa Phishing-Mails und 12 Prozent wurden zu betrügerischen Websites (Phishing-Domains) umgeleitet.

End-to-End Sicherheit als kritischer Erfolgsfaktor

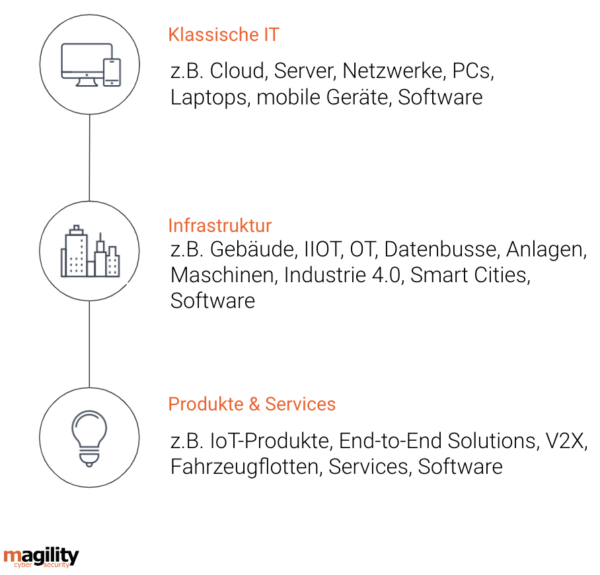

Dr. Michael Müller klärte weiter auf, dass durch die moderne Konnektivität End-to-End Sicherheit zum kritischen Erfolgsfaktor für Unternehmen wird. Durch die stetig steigende Vernetzung von Fahrzeugen, Häusern (Smart Homes und Smart Cities) sowie medizinischen Geräten spielt Cyber Sicherheit nicht mehr nur in der IT-Landschaft der Unternehmen eine bedeutende Rolle. Durch vernetzte Geräte entsteht eine ganz neue Dimension möglicher Auswirkungen von Cyber-Angriffen. Die Produkt Cyber Security über den gesamten Lebenszyklus der Produkte wird immer relevanter. Die Szenarien eines gehackten Herzschrittmachers kann sich jeder selbst ausmalen.

Grundsätzlich muss Cyber Sicherheit deshalb auf unterschiedlichen Ebenen verankert werden:

End-to-End Security entlang des Lebenszyklus und der Value Chain

Auch das vernetzte Gesamtfahrzeugsystem setzt End-to-End Security vorraus. Nicht nur das Fahrzeug, sondern auch sämtliche Verbindungen nach außen und innen müssen geschützt sein und das über den gesamten Lebenszyklus des Fahrzeugs. Flottenmanagement und OTA (Over the Air) Software Updates werden zum kritischen Erfolgsfaktor.

Cyber Security kann nicht mehr als Einzelmaßnahme betrachtet werden, sie ist heute schon eine neue interdisziplinäre Unternehmens-Systemfunktion, so Dr. Michael Müller.

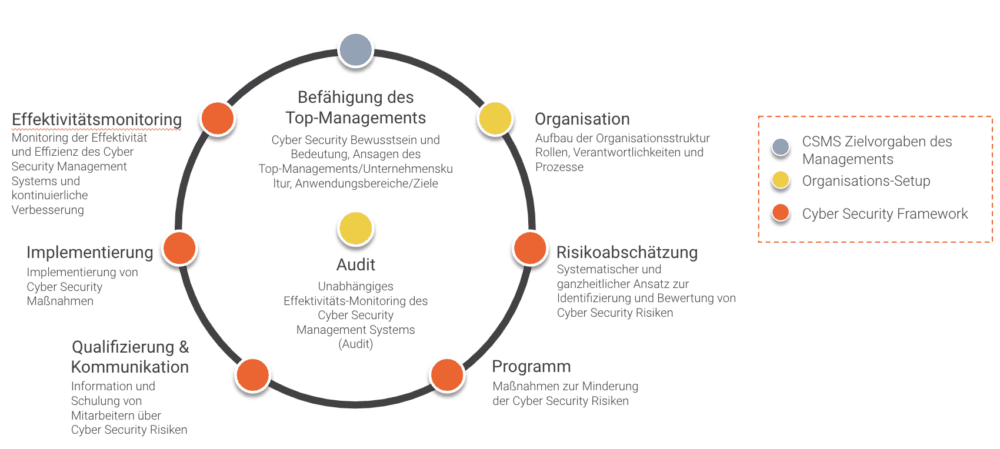

Das Cyber Sicherheit Management Systeme für Unternehmen

Die Magility Cyber Security (MCS) setzt genau hier an und fokussiert sich nun umso stärker auf die Unterstützung von Unternehmen und deren Lieferanten beim Umgang mit den neuen Bedrohungen. Hierzu empfiehlt die MCS unter anderem die Anwendung eines Cyber Security Management Tools bzw. Systems (CSMS) zur nachhaltigen Sensibilisierung und Bekämpfung von Cyber Risiken, hier dargestellt als CSMS Regelkreis:

Potentielle Cyber Crime Ziele der Zukunft

Zum krönenden Abschluss seines lebhaften Vortrags gab Dr. Müller noch einen Ausblick auf die potentiellen Cyber-Crime Ziele der Zukunft

- Kybernetische Organismen (sog. „Cyborgs“) und eingebettete Brain Machine Interfaces (BMI)

- Bionische Systeme (Schwachstellen bionischer Technologien, bionische Digital-/ Cyber-Sicherheit, Biometrie)

- Biometrische Authentifizierungsgefahren (Biometrics z.B. Fingerabdruckscans, Fotos, Irisscans, Stimmerkennung, Gesichtserkennung, EEG, EKG etc.)

- Behaviormetrics Analysen (Gehen, Schreiben etc.)

- Vernetzte implantierbare medizinische Geräte (IMDs) wie Herzschrittmacher, Insulinpumpen etc.

- Vernetzte Therapiegeräte (MRT, Röntgen, Anästhesiegeräte, Infusionspumpen etc.)

- Genetische Privacy – digital gespeicherte Genanalysen von DNA; Bio Hacking (potentielle Gefahr: Biokriminalität und Bio Terrorismus, Identitätsdiebstahl, Klonen etc.)

- Augmented und Virtual Reality Anwendungen (Verbrechen gegen persönliche Avatare, Gaming, Teledildonics etc.) Stichwort Metaversum

Einblicke in die Praxis eines IT-Notfallmanagers

Nach dem sehr anschaulichen Vortrag von Dr. Michael Müller übernahm Marc Schwarz von der SmartSec als Dritter und letzter Redner des Abends das Wort. Er gab den Teilnehmern Einblicke in seine Praxis als IT-Notfallmanager, Tipps für eine pragmatische Vorbereitung auf den Ernstfall und stand, wie die anderen Vortragenden, anschließend für Fragen zur Verfügung. Er begann mit einer Anekdote seines Tages. Sogar an diesem Tag hat er einen Anruf über sein Notfalltelefon bekommen. Ein Mittelstandsunternehmen mit 80-100 Mitarbeitern wurde tagesaktuell Opfer eines Cyberangriffs. Alle Unternehmensdaten wurden von den Cyber-Angreifern voll verschlüsselt. Es herrscht völliges Chaos, nicht einmal mehr auf die Backups des Unternehmens kann zugegriffen werden. Die Botschaft von Marc schwarz war ganz klar:

“Es gibt es nicht mehr, das es einen nicht trifft. Das Hackerbusiness ist einfach viel zu lukrativ. Jeder kann Opfer werden!”, so Marc Schwarz.

Die Hacker haben Zeit

In der Regel bemerken die Opfer einen Cyberangriff im Durchschnitt nach 200 Tagen. Die Täter haben also genügend Zeit, so lange ins System vorzudringen, bis sie auch Zugriff auf die Backups haben. Dann folgt die Verschlüsselung der Daten. Die Opfer haben dann oftmals gar keinen Zugriff mehr auf Ihre Daten – es war leicht für alle Zuhörer, sich auszumalen, was das bedeutet. Es folgen Erpresserschreiben, die professionell verfasst sind, mit herunterlaufender Uhr und beigefügtem “Kundenservice” mit verschiedenen Funktionen zum Bezahlen und Beschreibungen zum von den Hackern erwünschten Vorgehen. Der “Kundenservice” der Hacker ist laut Marc Schwarz oft besser als der vieler Serviceanbieter.

Die Chaosphase im Unternehmen

Es folgt bei den meisten Unternehmen die Chaosphase. Wer jetzt keinen präventiv verfassten Notfallplan aus der Tasche ziehen kann hat ein gewaltiges Problem. Marc Schwarz machte den Teilnehmern durch den persönlichen Einblick sehr anschaulich deutlich, dass ein Notfallplan mit Prozessbeschreibungen im Ernstfall für ein Unternehmenüberlebenswichtig sein kann! Schwarz weiß es aus Erfahrung: Es gibt einen typischen Verlauf der Krise. “Vorbereitung lohnt und Vorbereitung hilft”, ist sich Schwarz ganz sicher. Da die IT-Notfälle meistens nach einem ähnlichen Schema ablaufen, kann man sich auch gut darauf vorbereiten. Er fasste zusammen: Ein kritischer Hackerangriff scheitert meistens nicht an der IT, sondern am Management. Das Management wisse oft nicht, was zu tun ist.

Handlungsempfehlungen für den Ernstfalls

Marc Schwarz teilt seine Handlungsempfehlungen mit den Teilnehmern:

- Aufbau eines Notfallstabs – Rollen zuteilen, die im Ernstfall durchzusetzen sind. Alle organisatorischen Themen beachten!

- Alarmierungsprozess festlegen – Wer darf den Stecker ziehen, 4-Augen Prinzip? Wie läuft der Prozess ab?

- Geschäftsprozesse priorisieren – Was hat Priorität, welche Geschäftsbereiche haben Vorrang? Die genaue Festlegung ist notwendig, sonst gibt es im Ernstfall zu viele Diskussionen. Der Prozess muss für alle Beteiligten klar und nachvollziehbar und im Vorhinein kommuniziert sein.

- Was muss nach dem Angriff unbedingt schnell wieder laufen? Prios festlegen! Top 10 formulieren. Wenn keine Prio-Liste existiert, wird es zu emotionalen Diskussionen im Ernstfall kommen.

- Kritische IT-Systeme ableiten – Zu jedem Geschäftsprozess der Top 10 muss heruntergebrochen werden, was dazu an Hardware benötigt wird. Diese Hardware sollte als Notfall-Hardware an einem bestimmten Platz deponiert und für die Verantwortlichen leicht zugänglich sein.

- Wiederanlauf definieren – Auch für die Weiterführung der Geschäfte müssten Prozesse im Voraus festgelegt werden, so dass jeder weiß, was und wie es zu tun ist.

- Durchführen von Notfallübungen – Zu guter Letzt sollten regelmäßig Notfallübungen im Unternehmen stattfinden, denn wenn ein Szenario einmal durchgespielt wurde, kommt es im Ernstfall nicht zum totalen Chaos. Jeder weiß dann, wie die Abläufe und die Prozesse im Ernstfall zu sein haben.

Marc Schwarz zog sein Fazit: Wie die Chaosphase angegangen wird, ist absolut entscheidend. Die Vorbereitung auf einen Cyber-Angriff ist das A&O. Und: Beim zweiten Mal ist alles leichter!

Frau Dr. Pfau-Weller übernahm und moderierte die Fragen der Teilnehmer, bei denen die Referenten noch ein paar Anekdoten aus ihrem Arbeitsalltag und interessante Informationen teilten, die jeden einzelnen Teilnehmer ganz sicher nachhaltig zum Denken anregen.

Nach diesem Abend ist sich jeder Teilnehmer sicher, dass es heute keine IT- bzw. Cyber-Sicherheit mehr gibt. Die Frage dabei ist nur, wie wir damit umgehen und wie wir uns und unsere Unternehmen aufstellen, um im Ernstfall nicht im Chaos unterzugehen.

Die Cyber Security Experten der Magility Cyber Security GmbH helfen gerne dabei! Kontaktieren Sie uns gleich hier zu einem ersten Beratungsgespräch.