Tauchen Sie ein in die Welt der Cyber Security Management Systeme (CSMS) – die Zukunft der Sicherheit in der Industrie! Bei uns von magility, Ihrer High-Tech Unternehmensberatung, erleben Sie den Pioniergeist der Cyber Security Experten der ersten Stunde.

Neue Regularien im Fokus: CSMS für die Fahrzeugindustrie

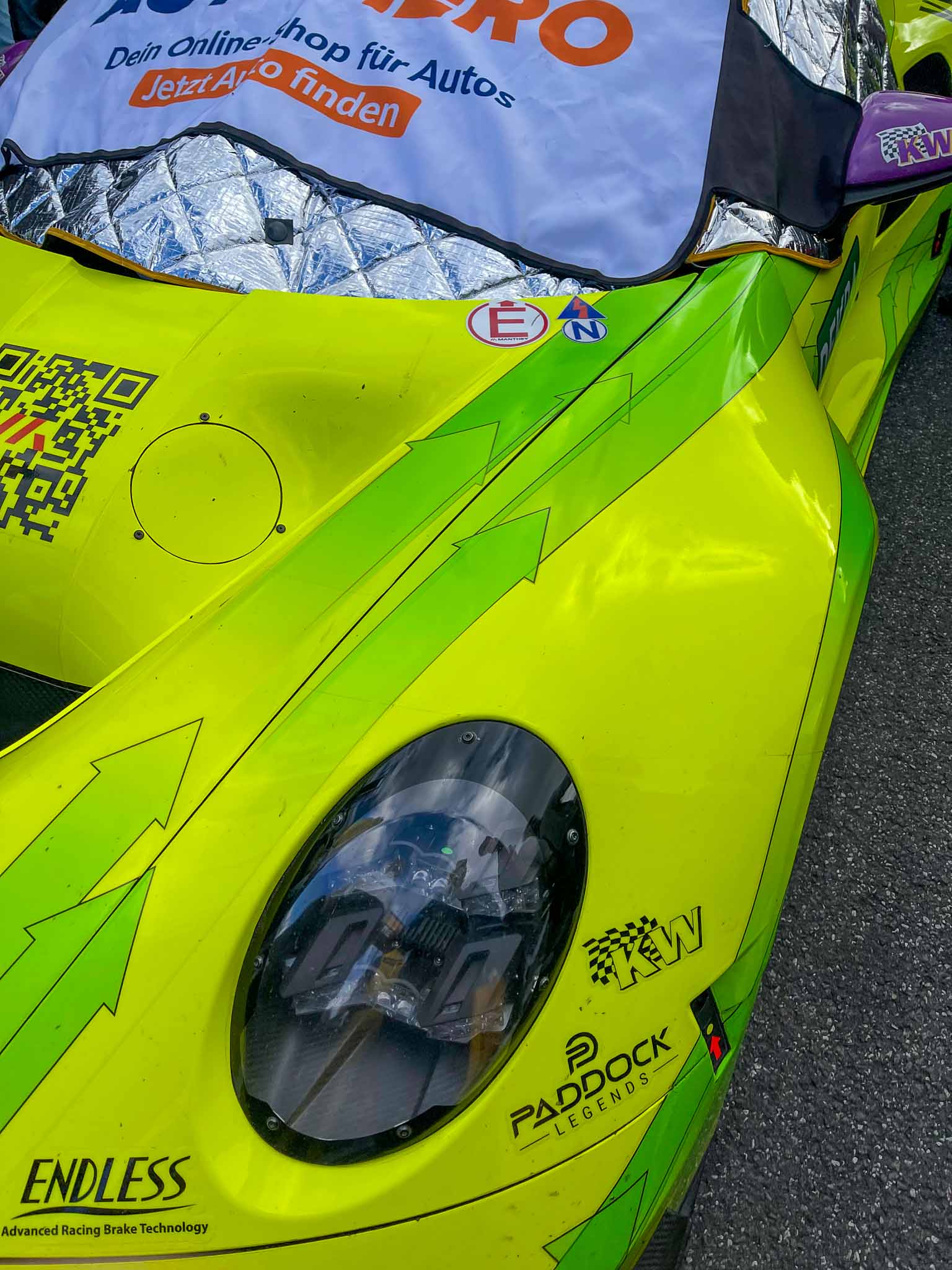

Die Automobilbranche steht vor einem bahnbrechenden Wandel, denn ein ganzheitliches Cyber Security Management System wird zur Pflicht. Denken Sie an die Homologation von Fahrzeugen – ohne ein zertifiziertes CSMS wird sie ab Mitte 2024 nicht mehr möglich sein. Die UNECE WP.29 und die ISO/SAE 21434 Norm setzen klare Maßstäbe, und wir sind bereit, Sie auf diesem sicherheitskritischen Weg zu begleiten.

Nicht nur die Automobilindustrie, sondern auch andere Branchen im Fokus

Doch nicht nur die Automobilindustrie steht vor dieser Herausforderung. Industrien, deren Produkte im Internet der Dinge (IoT) vernetzt sind, wie beispielsweise die Bauindustrie, werden zukünftig ebenfalls auf ein CSMS angewiesen sein. Regulierungen sind auch hier zu erwarten, und wir sind Ihr Partner, um Ihnen den Weg durch den sicheren digitalen Raum zu ebnen.

Die Magility Cyber Security GmbH – Ihre Cyber Security Experten

Setzen Sie auf Pioniergeist und Expertise – buchen Sie jetzt Ihre sichere Zukunft mit der Magility Cyber Security (MCS). Unser Partnerunternehmen, die MCS, agiert als Systemintegrator und gestaltet für Sie eine umfassende Cyber Security-Strategie für den deutschen und europäischen Markt. Mit erfahrenen Cyber Security-Experten steht die Magility Cyber Security GmbH Ihnen zur Seite, um die Sicherheit Ihres Unternehmens über den gesamten Lebenszyklus Ihrer Produkte zu gewährleisten.